《Cisco防火墙》一8.4 入站NAT分析

本文共 757 字,大约阅读时间需要 2 分钟。

本节书摘来自异步社区《Cisco防火墙》一书中的第8章,第8.4节,作者 【巴西】Alexandre M.S.P. Moraes,更多章节内容可以访问云栖社区“异步社区”公众号查看

8.4 入站NAT分析

Cisco防火墙

前面一节不仅介绍了出站NAT的具体处理方式,而且也介绍了在较低安全级别的接口上发布地址的需求。早年间,ASA算法只支持出站方向的NAT(当时该算法是通过PIX防火墙来实现的)。为了改变这种原有的模式,实现入站NAT,Cisco针对动态转换规则引入了关键字outside。本节中将要介绍的各类NAT技术均与相应的出站NAT类似。8.4.1 入站方向的动态PAT

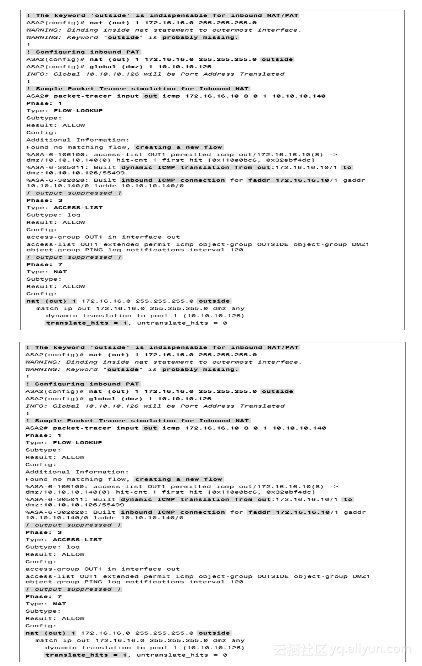

例8-20汇总了很多配置入站动态PAT规则的命令。在172.16.16.0/24范围内的主机在通过out接口连接到dmz接口时会被转换为地址10.10.10.126。该例同时也显示出了在nat语句之后必须输入关键字outside才能实现入站NAT的功能。

例8-20 入站方向动态PAT的配置与验证

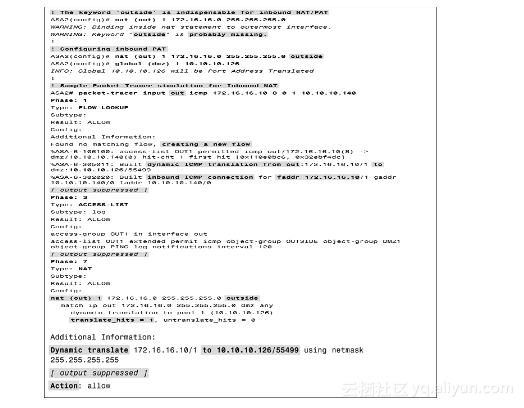

8.4.2 入站方向的Identity NAT

例8-21所示为对属于172.16.16.128/26范围内的源主机执行Identity NAT。这类NAT总是单向的,需要独立在入向或出向上进行应用。

例8-21入站方向Identity NAT的配置与验证

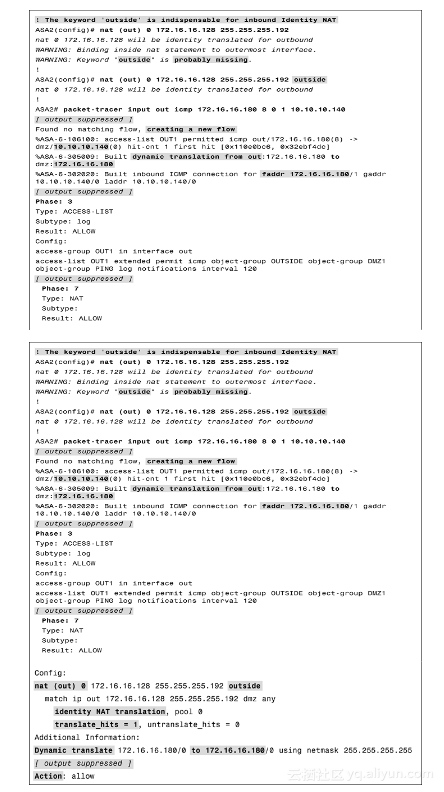

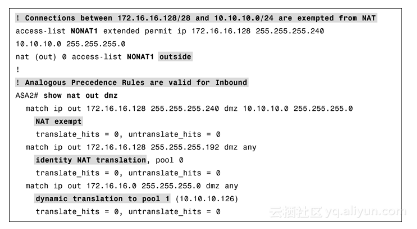

8.4.3 入站方向的NAT免除技术

例8-22显示了如何在入站方向上实施NAT免除技术,以及它与出站方向类似的优先级规则。

例8-22入站方向NAT免除技术的配置与验证

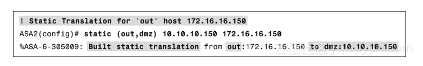

8.4.4 入站方向的静态NAT

配置入站方向的静态访问不需要使用关键字outside。例8-23所示的配置为从out接口到dmz接口的static规则。

例8-23 入站方向静态NAT的配置与验证

转载地址:http://wpwva.baihongyu.com/

你可能感兴趣的文章

常用链接

查看>>

pitfall override private method

查看>>

!important 和 * ----hack

查看>>

聊天界面图文混排

查看>>

控件的拖动

查看>>

svn eclipse unable to load default svn client的解决办法

查看>>

Android.mk 文件语法详解

查看>>

QT liunx 工具下载

查看>>

内核源码树

查看>>

Java 5 特性 Instrumentation 实践

查看>>

AppScan使用

查看>>

Java NIO框架Netty教程(三) 字符串消息收发(转)

查看>>

Ucenter 会员同步登录通讯原理

查看>>

php--------获取当前时间、时间戳

查看>>

Spring MVC中文文档翻译发布

查看>>

docker centos环境部署tomcat

查看>>

JavaScript 基础(九): 条件 语句

查看>>

Linux系统固定IP配置

查看>>

配置Quartz

查看>>

Linux 线程实现机制分析

查看>>